Navegapolis

BurlaBurlando

febrero 18, 2026 06:51

Para desaprender cómo se hacen (o hacían) las cosas sin IA, esta Navidad estuve jugando a hacer un programa con un asistente.

La idea era construir algo para retar y evaluar: la capacidad de un asistente al trazar y ejecutar planes de codificación, y la capacidad de comprensión léxica y razonamiento lógico de los LLM’s.

He empleado:

– Codificación: Antigravity con Gemini 3 Pro (High)

– Imágenes: ChatGPT 5.2 Thinking

– Retos de razonamiento y léxico que muestra el juego: Gemini 3 Pro (High)

– Asesoramiento para levantar y configurar un servidor AWS lihthsail: ChatGPT 5.2 Thinking

Me ha parecido increíble (y creo que también inquietante) el «aumento» que esto puede dar a alguien que tenga conocimientos básicos (fui programador -no muy bueno- y hace más de 20 años).

Por si además puede ser útil  dejo el resultado en burlaburlando.com (el dominio de un proyecto que nunca hice).

dejo el resultado en burlaburlando.com (el dominio de un proyecto que nunca hice).

Toda la codificación, preguntas y retos lógicos que genera, los ha desarrollado una IA.

La entrada BurlaBurlando se publicó primero en Navegápolis.

Variable not found

Lambdas estáticas en C#: cómo y cuándo usarlas

febrero 17, 2026 07:05

No es algo que se utilice habitualmente, y a veces incluso es un detalle desconocido por los desarrolladores, pero las funciones lambda de C# pueden ser estáticas. Y no es porque sea algo nuevo, pues esta característica se introdujo en la versión 9.0 del lenguaje en 2020... simplemente son esos pequeños detalles que se van añadiendo al lenguaje sin hacer mucho ruido, y que a veces pasan desapercibidos.

De hecho, el uso de lambdas estáticas puede ayudarnos a escribir un código más seguro y predecible, además de tener cierto impacto en el rendimiento de nuestras aplicaciones, por lo que merece la pena conocerlas y saber cuándo y cómo usarlas.

En este post vamos a ver qué son las lambdas estáticas, cómo se implementan y cuándo y por qué deberíamos usarlas.

Lambdas estáticas

Al igual que ocurre con los métodos o funciones en C#, las funciones lambda pueden ser estáticas, es decir, pueden vivir fuera del contexto de una instancia de clase, y se implementan simplemente añadiendo la palabra clave static delante de la definición de la lambda:

var suma = static (x, y) => x + y;

Esto mismo podemos verlo en escenarios más complejos, como en consultas LINQ sobre colecciones u orígenes de datos, ya sea usándolas como delegados o bien como árboles de expresión:

int[] nums = [1, 2, 3, 4, 5];

var sum = nums.Where(static x => x % 2 == 0).Sum(); // Suma los pares

Console.WriteLine(sum); // Imprime 6

En cualquier caso, la declaración de una lambda como estática hace que aparezcan ciertas restricciones en su implementación. En primer lugar, las lambdas estáticas no pueden capturar variables de instancia, pues no tienen acceso a this ni a las variables o métodos de instancia de la clase en la que se definen.

Tampoco pueden capturar variables locales ni parámetros del método que las contiene, a menos que se pasen explícitamente como argumentos.

En otras palabras, deben ser funciones puras, que dependen únicamente de sus parámetros de entrada.

Esto, que a priori puede parecer una limitación, en realidad es una de las principales ventajas de las lambdas estáticas, ya que, al no depender de ningún factor externo, su comportamiento será más predecible y fácil de implementar y depurar.

Observa por ejemplo el siguiente caso, en el que la lambda duplicate captura la variable factor del contexto que la contiene, y hace que su valor dependa de ella:

int factor = 2;

var duplicate = (int x) => x * factor; // No captura el valor de 'factor',

// sino la referencia a la variable

Console.WriteLine(duplicate(2)); // Imprime 4

factor = 3;

Console.WriteLine(duplicate(2)); // Imprime 6

Fíjate que aunque llamamos a la lambda duplicate con el mismo parámetro, el resultado es diferente porque la variable factor ha cambiado su valor en el segundo caso.

Esto puede provocar errores difíciles de detectar y depurar. De hecho, el entorno de desarrollo (IDE) nos avisa de que la lambda está capturando una variable del contexto cuyo valor es modificado, por lo que puede provocar efectos inesperados:

Al convertir la lambda en estática, el compilador nos avisará de que no puede capturar variables del contexto, por lo que nos veremos obligados a usar constantes o bien a pasar los valores como parámetros; en cualquiera de los dos casos, la lambda será siempre una función pura y su comportamiento será totalmente predecible:

int factor = 2;

var duplicate = static (int x) => x * factor; // Error CS8820: A static anonymous function

// cannot contain a reference to 'factor'.

var duplicate = static (int x) => x * 2; // Correcto, factor es un valor constante

var multiply = static (int x, int factor) => x * factor; // Correcto, factor se pasa como parámetro

Pero además, es importante saber que, cuando se invoca una lambda que captura alguna referencia externa, el compilador genera un objeto de cierre (o closure) para almacenar esas referencias, lo que implica una sobrecarga adicional en tiempo de ejecución y un mayor consumo de memoria.

Por tanto, cuando usemos lambdas estáticas, además de tener un código más seguro y determinista, podemos estar seguros de que no se generará ningún objeto de cierre, por lo que el rendimiento y consumo de memoria serán óptimos.

Benchmarks

El impacto del uso de objetos de cierre en el rendimiento y consumo de memoria puede ser significativo en escenarios donde se usan muchas lambdas que capturan referencias, como en bucles o en operaciones con colecciones. Esto puede verse en el siguiente resultado de un benchmark, donde comparamos cuatro escenarios diferentes:

- una lambda normal sin capturas,

- otra lambda normal que captura una propiedad de instancia,

- una tercera que captura una variable local,

- y una lambda estática sin capturas.

| Method | Mean | Error | StdDev | Median | Gen0 | Allocated |

|----------------------------- |----------:|----------:|----------:|----------:|-------:|----------:|

| NormalLambdaWithNoCapture | 0.0031 ns | 0.0033 ns | 0.0027 ns | 0.0023 ns | - | - |

| NormalLambdaWithCapture | 4.8063 ns | 0.0654 ns | 0.0612 ns | 4.8035 ns | 0.0077 | 64 B |

| NormalLambdaWithLocalCapture | 7.0980 ns | 0.1036 ns | 0.0969 ns | 7.0805 ns | 0.0105 | 88 B |

| StaticLambda | 0.0039 ns | 0.0035 ns | 0.0033 ns | 0.0046 ns | - | - |

Lo primero que llama la atención es que las lambdas normales que capturan referencias (ya sean de instancia o locales) son muchísimo más lentas que las que no capturan nada, y además generan consumo de memoria (reservan memoria en el heap y provocan recolecciones de basura).

Las lambdas que no capturan referencias prácticamente consiguen el mismo rendimiento, con una diferencia inapreciable. Y, eso sí, ninguna de las dos genera sobrecarga ni consumo de memoria.

Entonces, ¿cuándo deberíamos usar lambdas estáticas?

En general, salvo que necesitemos capturar referencias del contexto, será conveniente utilizar lambdas estáticas siempre, ya que nos aseguramos de que nuestro código es más seguro y predecible, sin perder en eficiencia o consumo de memoria.

Publicado en Variable not found.

Picando Código

List Category Posts v0.94.0 - Año nuevo, "vulnerabilidad crítica de seguridad" nueva

febrero 16, 2026 09:24

![]() Desde octubre la cosa estaba bastante tranquila en el frente List Category Posts, el plugin que desarrollé para WordPress. El año pasado empezaron los reportes de seguridad de supuestas vulnerabilidades del plugin. Inicialmente demoré demasiado en corregirlo, por lo que Wordfence alarmó a todos los usuarios de List Category Posts con una advertencia de que sufría de una vulnerabilidad.

Desde octubre la cosa estaba bastante tranquila en el frente List Category Posts, el plugin que desarrollé para WordPress. El año pasado empezaron los reportes de seguridad de supuestas vulnerabilidades del plugin. Inicialmente demoré demasiado en corregirlo, por lo que Wordfence alarmó a todos los usuarios de List Category Posts con una advertencia de que sufría de una vulnerabilidad.

La advertencia debió ser bastante alarmista, pero el peligro era prácticamente inexistente. Las vulnerabilidades no podían ser explotadas, a menos que el sistema ya estuviera comprometido y un atacante tuviera acceso al panel de administración. Documenté estas ocurrencias en varias ocasiones. En capítulos anteriores de Picando Código:

- Arreglada vulnerabilidad CVE-2025-47636 en List Category Posts

- Publicado List Category Posts v0.92.0 con mejoras en "seguridad"

- Nada que ver en las audaces aventuras de desarrollar un proyecto de código abierto popular

- List Category Posts v0.93.0 donde se corrigen "problemas" y re-aprendo PHP

En fin, acá estamos de nuevo con otra ocasión donde se reportaron nuevos problemas. Mientras corregía uno, me llegó otro correo de Wordfence con otro similar, y eventualmente el mismo reportado por Patchstack. Está bueno esto de entender cómo funciona el proceso en el que se informa responsablemente de un CVE con su ID, puntaje y demás. Este último tiene el id CVE ID: CVE-2026-0553.

A partir de hoy está disponible List Category Posts v0.94.0, que corrige dos "vulnerabilidades" que realmente no lo son tanto. Ya que estaba decidí actualizar otra parte del código, a ver si resuelve un problema reportado en el foro que no pude reproducir en mi ambiente de desarrollo.

Escribí el código medio rápido porque lo quería sacar cuanto antes. Pero por suerte está Klemens que ha aportado un montón de código y se acuerda de cosas que yo no. Siempre lo menciono en los Pull Requests porque respeto mucho su opinión y generalmente sabe más que yo de PHP y WordPress. Probé el código en local y confirmé que las vulnerabilidades reportadas habían sido resueltas sin romper nada en general y que los tests pasan. Pero Klemens me recordó que ya había resuelto esos mismos problemas anteriormente. Así que gracias a su revisión del código, lo mantuve más consistente con lo que había hecho en ocasiones anteriores.

El plugin tiene un puntaje muy bueno en el rating de WordPress.org, 4.7 de 5. La mayoría de los usuarios están bastante contentos, y eso está bueno. Se me dio por ir a mirar si había algo nuevo, y de hecho encontré una reseña escrita hace algo más de un mes que me dejó muy contento.

Titulada "Fantastic", la reseña dice: Este es un plugin absolutamente asombroso porque se puede usar de tantas formas diferentes desde por ejemplo crear una página de navegación que lista las páginas categorizadas con "Navegación", a crear "Páginas relacionadas", etc. Hasta puede usarse con etiquetas, no sólo categorías. Y más. Es la idea, por más que empezó como una herramienta que uso para mi blog, poder compartirla y hacerle la vida más fácil a otra gente con el mismo código.

Wordfence generalmente me enviaba el reporte por email. Pero recientemente publicaron un portal para gestionar vulnerabilidades. Asumí que por ahí venía la mano de tanto reporte. Por su lado tienen un interés comercial. Por el de nuestro plugin, todo el trabajo es voluntario y por el simple hecho de compartirlo con la comunidad. Mi respuesta inicial fue que no quería crearme una cuenta más en internet, si era posible que me avisaran por correo de todas formas. Después de un tiempo me convencieron. Pero intenté hacerme una cuenta, y no funcionaba el token que me habían mandado, así que me dí por vencido.

Me volvieron a convencer más recientemente y creé una cuenta. Ahora sólo tenía que agregar mis plugins de WordPress y verificar que eran míos. Por alguna razón, el sistema detecta que el código está en GitHub, y me pide que suba un archivo a la raíz del dominio para verificar que soy el dueño del código... Sí, me pide que suba un archivo de texto a la raíz de github.com. Estamos en 2026 y estas cosas salen a producción. Una empresa de expertos en seguridad. Les escribí al respecto, pero creo que decidieron ignorarlo y no me han dicho nada. Pero bueno, seguiré pidiendo que me manden los reportes por correo electrónico como se debe...

List Category Posts es un plugin para WordPress, es software libre publicado bajo la GPLv2. El código fuente está disponible en Codeberg, en GitHub y en WordPress.org (SVN). Se puede descargar desde el sitio de plugins de WordPress.

El post List Category Posts v0.94.0 - Año nuevo, "vulnerabilidad crítica de seguridad" nueva fue publicado originalmente en Picando Código.Variable not found

Enlaces interesantes 637

febrero 16, 2026 07:31

Mucho contenido interesante en la recopilación de enlaces de esta semana, entre los que me gustaría destacar algunas lecturas a las que, como mínimo, vale la pena echar un vistazo.

Ha llegado la primera preview de .NET 11, con un buen puñado de novedades en el runtime, librerías, SDK, C#, ASP.NET y Blazor. En el post del anuncio oficial podéis encontrar el listado completo y enlaces para profundizar en cada una de ellas.

Tenemos un doblete de Ricardo Peres sobre Entity Framework Core. Primero, profundiza en la forma de mapear distintos tipos de relaciones y las novedades que se han introducido en las últimas versiones para facilitar esta tarea, y luego nos habla sobre la validación de estado de entidades en este framework.

GitHub Copilot es indudablemente una herramienta alucinante, pero a veces no es fácil saber qué modo de uso es el más adecuado para cada tarea. José Manuel Alarcón nos lo explica en este artículo.

Y siguiendo con dobletes, el mismo autor nos trae un interesante artículo analizando cómo determinadas narrativas negativas amplificadas en redes sociales pueden generar frustración y malas decisiones en desarrolladores júnior, y propone estrategias prácticas para reconocer ese sesgo y protegerse de él.

Por último, James Randall comparte cómo ha cambiado la programación en 40 años y cómo ha cambiado también su relación con ella. Si tienes ya unos añitos, probablemente te sentirás identificado.

El resto de enlaces, a continuación.

Por si te lo perdiste...

- Invalidar el contenido cacheado por el tag helper "cache" de ASP.NET Core MVC

José M. Aguilar - Abrir Gmail y Google Calendar con una cuenta específica, y cómo anclarlos en la barra de tareas de Windows

José M. Aguilar

.NET

- .NET 11 Preview 1 is now available!

.NET Team - Autentication y Authorization en .NET

Fernando Escolar - Abstract Factory vs Factory Method Pattern in C#: Key Differences Explained

Nick Cosentino - Global Phone Number and Postal Code Validation Made Easy

David McCarter - Implementing strongly-typed IDs in .NET for safer domain models

Ali Hamza Ansari - How to Start a New .NET Project in 2026

Anton Martyniuk - Automatic Service Discovery in C# with Needlr: How It Works

Nick Cosentino - Writing a .NET Garbage Collector in C# - Part 7: Marking handles

Kevin Gosse

ASP.NET Core / ASP.NET / Blazor

- ASP.NET Core Security Explained: Modern Authentication, Authorization, and JWT

Arulraj Aboorvasamy - Isolate the swiyu Public Beta management APIs using YARP

Damien Bowden - Secure Image Uploads in Blazor Rich Text Editor Using JWT

Saravanan G. - Customizing Validation Messages in Blazor Forms

Héctor Pérez - Mastering the ASP.NET Core Request Pipeline: Middleware, Endpoint Filters, and Scalable API Architecture

Sudhir Mangla - Implementing Zero Trust with Resource Isolation

Maarten Balliauw - Announcing Blazorise 2.0

Mladen Macanović

Azure / Cloud

- Cloudflare for Startups: Hasta 250.000 USD en servicios para tu proyecto

Chema Alonso - Announcing Application Insights SDK 3.x for .NET

MattMC

Data

- Cuando usar FindAsync o FirstOrDefaultAsync en EF Core

Gerson Azabache Martínez - Modern Mapping with EF Core & EF Core State Validation

Ricardo Peres - How LeftJoin and RightJoin Work in EF Core .NET 10

David Grace - Entity Framework Core 10 provider for Firebird is ready

Jiří Činčura - SQL SERVER – Execution Plans and Indexing Strategies – Quick Guide

Pinal Dave - Azure SQL’s Native JSON Type: Optimized for Performance

Shrusti Kolsur - Stop Hoarding Personal Data in Entity Framework

Martin Stühmer

Machine learning / IA

- Haz que tus custom agents sean subagents de GitHub Copilot

Gisela Torres - Building an AI Skills Executor in .NET with Azure OpenAI

Rand Random - Microsoft Agent Framework: Exposing an Existing AI Agent as an MCP Tool – Jamie Maguire

Jamie Maguire - Testing ads in ChatGPT

OpenAI

Web / HTML / CSS / Javascript

- Announcing TypeScript 6.0 Beta

Daniel Rosenwasser - Trying to Make the Perfect Pie Chart in CSS

Juan Diego Rodríguez - What to Expect in Angular 22

Kelly Vatter - Integrating HTMX with React and Next.js for Dynamic HTML Updates

Satheeskumar S. - How to Open and Render DOCX Files in the Browser with React

Ramkumar Ravy - Approximating contrast-color() With Other CSS Features

Kevin Hamer - Image Optimization in Angular Applications

Christian Nwamba - Making a Responsive Pyramidal Grid With Modern CSS

Temani Afif

Visual Studio / Complementos / Herramientas

- GitHub Copilot: cuándo usar los modos Ask, Edit, Agent y Plan según la tarea

José Manuel Alarcón - 5 open-source Windows 11 apps you didn't know you needed

Mauro Huculak - How to Convert an HTML to an EXE file

Alex Marin - GitHub Copilot Testing for .NET Brings AI-powered Unit Tests to Visual Studio 2026

McKenna Barlow - Unlock language-specific rich symbol context using new find_symbol tool

Mike Gine

.NET MAUI

- Visualizing Supply Chain Metrics in .NET MAUI with Charts and Gauges

Hariram Subramanian - Why Your .NET MAUI Layout Breaks Across Devices and How to Fix It

Anandh Ganesan - Exploring Compiled Bindings in .NET MAUI

Leomaris Reyes - Building a Support Ticket Dashborad with .NET MAUI DataGrid

Farjana Parveen

Otros

- Desarrollador junior y frustrado con tu trabajo: cómo evitar el sesgo de negatividad online

José Manuel Alarcón - I Started Programming When I Was 7. I'm 50 Now, and the Thing I Loved Has Changed

James Randall

Variable not found

Enlaces interesantes 636

febrero 09, 2026 07:02

En los enlaces interesantes de esta semana, creo que vale la pena destacar el post de Peter Steinberger anunciando OpenClaw, el nuevo nombre de Moltbot, que a su vez fue un nuevo nombre para Clawd. En cualquier caso, una plataforma abierta que, con sus luces y sus sombras, ha traído aire fresco al mundo de los agentes personales inteligentes alojados en nuestra propia infraestructura.

También, gracias a Kevin W. Griffin, esta semana he descubierto la función COUNT(*) OVER() de SQL Server, que permite obtener el número total de filas en una consulta sin necesidad de hacer una consulta previa adicional, muy útil para paginación de datos.

Teresa Torres, por su parte, ha publicado un post muy interesante explicando cómo funciona ChatGPT, con un lenguaje bastante más accesible para humanos "normales" que lo que solemos encontrar por la red.

Por último, David Grace nos recuerda que nuestras excepciones pueden exponer información sensible que podría ser utilizada por algún desalmado, y cómo evitarlo utilizando herramientas proporcionadas por ASPNET Core.

El resto de enlaces, a continuación.

Por si te lo perdiste...

- El código fuente de .NET muy a mano: source.dot.net

José M. Aguilar - Registro y obtención de múltiples implementaciones de servicios en ASP.NET Core, y un caso práctico

José M. Aguilar

.NET

- Exploring the (underwhelming) System.Diagnostics.Metrics source generators

Andrew Lock - Automatic Dependency Injection in C#: The Complete Guide to Needlr

Nick Cosentino - .NET Framework 3.5 Moves to Standalone Deployment in new versions of Windows

Tara Overfield & Brett Lopez - Your Encryption Is Broken — .NET Data Protection Done Right

Martin Stühmer - Reliably Refreshing the WebView2 Control

Rick Strahl - Encrypting Properties with System.Text.Json and a TypeInfoResolver Modifier (Part 2)

Steve Gordon

ASP.NET Core / ASP.NET / Blazor / Aspire

- Use client assertions in ASP.NET Core using OpenID Connect, OAuth DPoP and OAuth PAR

Damien Bowden - AI-Powered Smart TextArea for ASP.NET Core: Smarter Typing with Intelligent Autocompletion

Arun Kumar Chandrakesan - Getting Started With .NET Aspire 13: Building and Deploying an App With PostgreSQL, Redis, and Docker Compose

Anton Martyniuk - Are exceptions exposing vulnerabilities in your .NET App?

David Grace - Securing Aspire Apps with Microsoft Entra ID

Jean-Marc Prieur

Conceptos / Patrones / Buenas prácticas

- Your appsettings.json Is a Compliance Violation

Martin Stühmer - Your Idempotent Code Is Lying To You

Derek Comartin - Hierarchical Navigable Small Worlds

Amandeep Singh

Data

- SQL Server Pagination with COUNT(*) OVER() Window Function

Kevin Griffin - I Just Don’t Understand Why You Don’t Update SSMS

Brent Ozar - SQL Concatenate String using Double Pipe (||) Operator in SQL Server 2025

Rajendra Gupta - Enable Soft Delete in Azure SQL

Jerry Nixon

Machine learning / IA

- MCP Server como Proxy de otro MCP Server

Gisela Torres - Presentamos la aplicación Codex

OpenAI - Claude Opus 4.6

Anthropic - Introducing OpenClaw

Peter Steinberger - OpenClaw Full Tutorial for Beginners

Beau Carnes - Linear Regression with Pseudo-Inverse Training Using JavaScript

James McCaffrey - How Does ChatGPT Work? A Guide for the Rest of Us

Teresa Torres

Web / HTML / CSS / Javascript / UX

- Incremental Hydration in Angular: Build SSR Apps That Feel Instantly Interactive

Ankit Sharma - Build a Full-Featured PDF Editor in Angular for Modern Web Apps

Arun Kumar Chandrakesan - Combobox vs. Multiselect vs. Listbox: How To Choose The Right One

Vitaly Friedman - Making interesting borders with CSS corner-shape

Peter Ritchie - React Basics: Memoization in React

David Adeneye Abiodun - CSS Bar Charts Using Modern Functions

Preethi - Vue Basics: A Comprehensive Guide to Vue 3 Directives

David Adeneye Abiodun - CSS @scope: An Alternative To Naming Conventions And Heavy Abstractions

Blake Lundquist - Why Your UI Won’t Update: Debugging Stale Data and Caching in React Apps

Oluwadamisi Samuel

Visual Studio / Complementos / Herramientas

- No-Hassle Visual Studio Code Theming: Building an Extension & Publishing an Extension

Zell Liew - Roadmap for AI in Visual Studio (February)

Rhea Patel - WinGet Configuration: Set up your dev machine in one command

Rob Bernstein

.NET MAUI

- Introducing Bindable Property Source Generators

Brandon Minnick - Loading Dynamic Data into a .NET MAUI ComboBox with JSON and REST APIs

Sudarsan Muthuselvan - Replicating a Valentine-Inspired Login UI in .NET MAUI

Leomaris Reyes

Otros

- Tendencias clave en puestos de trabajo tecnológicos en España (2022-2026)

CampusMVP - Introducing the Google Developer Knowledge API and MCP Server

Jess Kuras

Publicado en Variable not found.

Picando Código

Números

febrero 05, 2026 10:30

Últimamente he ido identificando ciertos números "hito" tanto en este blog como en lo personal. Así que usé esos números como excusa para escribir.

Las ruinas de lo que queda de una comunidad rural de Drippan en Glen Finglas, Escocia.

En enero escribí mucho

En Enero de 2026, publiqué 16 entradas en el blog. Mirando el dropdown de archivos del blog, desde 2021 no escribía tantos posts en el mismo mes. En esa época estaba en pleno encierro post pandemia. Mentalmente me encontraba en un lugar bastante particular. Escribir en el blog era un escape y una forma de intentar conectar con el mundo exterior, aunque en su momento no tuve mucho éxito (estaba todo el mundo en un lugar particular en su cabeza).

Recientemente la motivación ha sido distinta. He estado escribiendo porque me gusta, porque tengo ganas y porque siento que tengo cosas para escribir. También he escrito cosas con las que estoy bastante conforme. Eso me motiva más a escribir y al estar en ese ritmo, me resulta más fácil y me surgen más ideas. Se ve que estoy en una etapa creativa, hay que seguir alimentándola. ¡Ojalá pudiera dedicarle más tiempo a proyectos creativos! Dijo toda persona con trabajo siempre.

El mes de febrero empezó bastante ocupadocon cosas fuera de la computadora así que recién estoy volviendo a escribir de nuevo. Tengo muchas cosas que quiero publicar, así que este fin de semana seguramente use un tiempo para ponerme al día.

Otra cosa que he notado en el blog es que han aumentado los comentarios, tanto en las entradas como a través de Mastodon. Muchas gracias a la gente que se toma el tiempo de dejar un comentario, es parte muy valiosa de un blog.

También veo los frutos de empezar a leer más blogs en español y conectar con más gente y directorios. Empiezo a sentir una ilusión de comunidad virtual como la que existía hace muchos años entorno a los blogs. Era cuestión de ponerle un poco de esfuerzo de nuevo. Por ejemplo leyendo un blog y reconociendo autores de otros blogs en los comentarios "¡A ese también lo leo!".

Números del blog

Al escribir esto tengo 317 entradas de borrador en el blog. Este año espero poder bajar ese número a algo más razonable. Muchas veces empecé a escribir algo y me quedé sin energía a mitad de camino, dejando un post sin terminar delegado al limbo de los borradores. Pero también estoy intentando no ser tan exigente con lo que publico. A veces unas pocas palabras sobre algo es mejor que nada, y me motiva a volver a escribir otra cosa más adelante. La constancia genera constancia.

Voy a tener que darme por vencido con un montón de cosas, eliminar el borrador y seguir adelante. Pero ya rescaté otro montón de entradas. Seguramente rescate alguna cosa más, y publique entradas que se puedan sentir "nostálgicas" llamémoslas porque las empecé hace años. Espero mantener esta constancia porque lo disfruto y me sirve de referencia para el futuro. Tengo borradores de 2008, algunos son sólo el título y no tengo ni idea qué quería escribir. Como experimento de repente hago una entrada a partir de esos borradores con tan poco contenido que ni idea por dónde venían. A ver qué sale.

Esta es la entrada 1784 en el blog. No es un número que se vea muy redondo, 1 + 7 es 8, 7 es primo y 8 y 4 son múltiplos de 2 y 2^2 y 2^3 respectivamente. Pero lo interesante es que la cosa se acerca a las 2.000 entradas. Veremos si llegamos. Estaría bueno celebrarlo de alguna manera, podría hacer sorteos del estilo que he hecho antes en el blog o algo más, pero me gustaría algo más interactivo. Si hice bien las cuentas, manteniendo un ritmo promedio de 9 entradas por mes en el blog, en 2 años estamos festejando esas 2.000 entradas.

Aproveché la movida de los números para escribir un poco de SQL y ver cuántos comentarios de usuarios hay (excluyendo pingbacks y trackbacks):

El resultado son 6862 comentarios de personas (incluyéndome). Casi 4 comentarios por entrada, ¡nada mal!

Cumpleaños de Picando Código

En junio de 2025, este blog cumplió 18 años en línea. Un montón de años para cualquier tipo de proyecto o página web. Es como una extensión de mi persona a esta altura. Me ha ido acompañando a lo largo de mi carrera, por etapas de más y menos constancia.

Bah, en verdad no es tanto una extensión de mi persona, sino una extensión del personaje de turno que esté a cargo en mi cabeza al momento de escribir cada entrada en el blog. De los delirion, opininones y sentimientos que elijo exponer públicamente a la internet a través de este medio. De distintos objetivos y motivaciones para escribir a lo largo de los años. Pero sí una expresión creativa que viene de mí.

Renové el dominio y hosting por un par de años más, así que el blog va a cumplir sus 20 años en línea en 2027. Si llega en línea al 2030, voy a haber vivido más años con Picando Código que años sin Picando Código. Quién sabe qué pasará en 2030, y si la vida en el planeta se sostiene hasta entonces con lo que viene pasando. Pero dejo acá una referencia en el tiempo, así tengo algo de qué escribir en 2030 y puedo hacer un flashback a esta entrada. Si leen esto y siguen acá entonces, pueden decir "¡yo me acuerdo de ese flashback!" en 2030.

Cumpleaños de Fernandito

En julio de 2025, cumplí 40 años, otro montón de años más. Qué buen año 1985, salió Super Mario Bros. y Volver al Futuro. No tengo mucho para escribir sobre el tema. Un mensaje que le daría a gente que va entrando a sus 30 es una advertencia que nunca me dieron. Los adultos nunca me avisaron que el pelo que perdemos en el cuero cabelludo crece en las orejas. Sí, a esta edad aparte de andar recortándose los pelos de la nariz, hay que afeitarse las orejas. Esta es parte importante de la sabiduría que he acumulado en mis primeras 4 décadas, por más a las órdenes, brebaje mediante.

Estamos en 2026, ¿se dan cuenta? 2025 no me sonaba tan especial porque es un múltiplo de 5 y siempre se sienten como puntos de referencia o fechas artificiales (cerebro funciona raro). Capaz mi mente está condicionada con los 5 porque me resulta fácil calcular mi edad en base a años que terminan en 5 (aparte de que sea la mitad del sistema decimal que usamos para todo). Pero 2026 se siente como un año bien en los dos miles.

Habiendo vivido el cambio de milenio, suena a año en pleno futuro. Estamos en el futuro y se siente como que de repente nos tendríamos que haber quedado con lo que teníamos al principio del milenio y no mucho más. Antes me preguntaba si tendríamos autos voladores y jetpacks. Ahora anhelo la abolición de los millonarios y que no se extinga la vida en el planeta a causa del capitalismo. Y dicen que uno se vuelve más conservador con la edad.

Creo que ya deliré suficiente con esto. Mejor la dejo acá...

Variable not found

¿Cuántos parámetros son demasiados parámetros?

febrero 03, 2026 07:05

Muchas veces habéis escrito métodos o funciones en las que recibís un parámetro, dos parámetros, tres, cuatro... Y seguro que alguna vez habéis llegado a un punto en el que habéis tenido la sensación de que el número de parámetros se os ha ido de las manos. En este momento, estaremos percibiendo el code smell llamado "Long Parameter List" o "Lista de Parámetros Larga", todo un clásico en el aromático arte de la programación ;)

Porque, indudablemente, cuando un método o función recibe demasiados parámetros puede volverse difícil de leer, entender y mantener, y son muy propensos a errores de codificación, sobre todo si los tipos de datos de los parámetros son similares o si su orden no es claro o intuitivo.

Pero, ¿cuántos parámetros son demasiados parámetros? ¿Cinco? ¿Diez? ¿Veinte? Como suele ocurrir, no existe una respuesta única y categórica sobre el tema, aunque sí existen algunas recomendaciones que pueden ayudarnos a tomar una decisión cuando nos enfrentamos a esta situación.

Los problemas de tener demasiados parámetros

Un método o función que recibe demasiados parámetros se considera generalmente un code smell. No es un error en sí mismo, pero suele indicar que algo no está bien diseñado y que probablemente necesite una revisión o refactorización.

El problema más evidente de tener demasiados parámetros es que automáticamente es más difícil de leer y entender. Cada parámetro adicional añade complejidad y puede hacer que el propósito del método o función sea menos claro, lo que puede llevar a confusiones y errores al utilizarlo. También, el código será más extenso, lo que puede extender el aroma a otros smells como Long Method, Primitive obsession, Feature Envy y más fragancias desagradables.

Además, si los parámetros son de tipos similares o tienen nombres poco descriptivos, es fácil que al invocar la función se ordenen de forma incorrecta, lo que en muchos casos puede provocar errores difíciles de detectar y corregir.

Y por supuesto, puede generar problemas de mantenimiento y escalabilidad del código. Si un método o función tiene muchos parámetros, cualquier cambio en su firma (añadir, eliminar o modificar parámetros) puede requerir cambios en múltiples ubicaciones, lo que aumenta la complejidad y el riesgo de introducir nuevos errores.

Pero también tiene implicaciones en el diseño de nuestro software. Usar demasiados parámetros puede ser un indicativo de que estamos violando el principio de responsabilidad única (SRP, por sus siglas en inglés), lo que significa que está haciendo demasiadas cosas a la vez y debería ser dividido en métodos más pequeños y específicos. Podría indicar igualmente una baja cohesión, porque es posible que los parámetros no estén relacionados entre sí y el ámbito del método sea demasiado amplio.

Pero, ¿cuántos parámetros son demasiados?

Como comentaba algo más arriba, no existe una respuesta única y definitiva a esta pregunta, pero sí hay algunas recomendaciones generales que pueden servirnos de guía.

Robert C. Martin, también conocido como "Uncle Bob", sugiere que el número ideal de parámetros es cero. Está claro, si un método no recibe ningún parámetro, no dependerá de ningún dato externo, por lo que no existirá código de validación, ni transformaciones de datos, ni la lógica dependerá de ellos. En definitiva, el método será más simple y directo y, a lo sumo, podrá operar con datos internos de su objeto o valores constantes; el código será más conciso, fácil de leer y entender. Todo ventajas 😉

Sin embargo, en el mundo real es un objetivo difícil de alcanzar, por lo que en la mayoría de escenarios, que nuestros métodos o funciones no tengan parámetros es más una aspiración teórica que otra cosa.

A partir de ese límite ideal, está claro que conforme va creciendo el número de parámetros, la complejidad del método también aumenta, y con ella la dificultad para entenderlo y mantenerlo. En su clásico libro Clean Code, Martin dice que usar más de tres parámetros debería requerir una justificación bien argumentada.

En general, la comunidad de desarrolladores está más o menos de acuerdo en que el ideal es que un método o función no reciba más de 3 o 4 parámetros. A partir de ahí, el código comienza a ser difícil de leer y mantener y es cuando se empieza a considerar que estamos ante un "code smell" que puede traernos problemas.

Steve McConnell, en su libro "Code Complete", establece que el máximo número de parámetros debería rondar los siete, basándose en el número mágico de la psicología cognitiva, propuesto por George A. Miller en 1956, que sugiere que el número de elementos que una persona puede retener en su memoria a corto plazo es de aproximadamente siete (más o menos dos).

Por tanto, la cosa queda así:

| Número de parámetros | Comentario |

|---|---|

| 0 | Ideal, aunque poco probable |

| 1-3 | Bien, fácil de entender y mantener |

| 4-7 | Sólo en casos justificados |

| 8+ | ❌ Evitar a toda costa |

Pero ojo, porque, como siempre, existen casos que pueden romper estas reglas generales. Un ejemplo clásico podría ser una función como la siguiente:

public int SumNineNumbers(

int n1, int n2, int n3, int n4, int n5, int n6, int n7, int n8, int n9)

{

return n1 + n2 + n3 + n4 + n5 + n6 + n7 + n8 + n9;

}

Si su misión es realizar una acción concreta que requiere un determinado número de valores de entrada, ¿sería incorrecto definirla con nueve parámetros? ¿O es lo que esperaríamos, dado el nombre de la propia función? En mi opinión, en este caso estaría totalmente justificado; cualquier refactorización para reducir el número de parámetros sería introducir una complejidad innecesaria.

¿Y qué alternativas tenemos?

Cuando ya estamos ante un método o función que define o va a definir demasiados parámetros, es importante detenernos a pensar cómo podemos mejorarlo.

En primer lugar, debemos preguntarnos por qué nuestro código necesita tantos datos de entrada. ¿Estamos haciendo quizás demasiadas cosas en el mismo método? ¿Tiene demasiadas dependencias? Si es así, es posible que estemos violando el principio de responsabilidad única (SRP) y deberíamos considerar dividirlo en varios más pequeños y específicos.

// Refactorizar esto:

public void ProcessAndNotifyOrder(

string orderId, string customerName, DateTime orderDate,

string notificationEmail, string notificationMessage)

{

// Lógica para procesar el pedido

// Lógica para notificar al cliente

}

// A esto:

public void ProcessOrder(string orderId, string customerName, DateTime orderDate)

{

// Lógica para procesar el pedido

}

public void NotifyCustomer(string notificationEmail, string notificationMessage)

{

// Lógica para notificar al cliente

}

Pero si realmente necesitamos recibir todos esos argumentos, existen distintas técnicas que pueden ayudarnos a reducir el número de parámetros y evitar problemas.

Por ejemplo, si estamos recibiendo siempre el resultado de haber usado un método, función o propiedad, quizás esa llamada debería realizarse desde dentro de nuestro propio código, como se muestra a continuación:

// Refactorizar esto:

public void Log(string message, string level, string source, DateTime now)

{

// Lógica para registrar el mensaje

}

// A esto:

public void Log(string message, string level, string source)

{

DateTime now = DateTime.Now; // Obtenemos el timestamp dentro del método

// Lógica para registrar el mensaje

}

También, si nuestro método o función recibe parámetros booleanos, deberíamos considerar revisarlo. Como vimos hace tiempo en el post "¿Usar booleanos? ¿Sí, no, a veces?", este tipo de parámetros suele introducir ambigüedad y confusión, ya que no siempre está claro qué significa cada valor. En su lugar, quizás podríamos usar dos funciones diferentes, cada una con un propósito claro y específico:

// Refactorizar esto:

public void Log(string message, string level, string source, bool isError)

{

// Lógica para registrar el mensaje

}

// A esto:

public void LogInfo(string message, string level, string source)

{

// Lógica para registrar el mensaje

}

public void LogError(string message, string level, string source)

{

// Lógica para registrar el mensaje

}

Otra posibilidad, que seguro habréis visto con cierta frecuencia, es el caso de métodos que reciben argumentos procedentes de un mismo objeto. En estos casos, podríamos considerar recibir el objeto completo en lugar de sus propiedades individuales:

// Refactorizar esto:

public void ProcessOrder(

string orderId, string customerName, string customerEmail, DateTime orderDate)

{

// Lógica para procesar el pedido

}

// A esto:

public void ProcessOrder(Order order)

{

// Lógica para procesar el pedido

}

Otra solución bastante habitual es usar la refactorización conocida como Introduce Parameter Object. Esta técnica consiste en agrupar varios parámetros relacionados en un único objeto, lo que reduce el número de parámetros y mejora la legibilidad del código.

Por ejemplo, podemos ver el resultado de aplicar esta técnica en el siguiente código:

// Refactorizar esto:

public Task<IEnumerable<Customer>> GetCustomersAsync(

int pageNumber, int pageSize, string sortBy, string filter, bool includeInactive)

{

// Lógica para obtener los clientes

}

// A esto:

public Task<IEnumerable<Customer>> GetCustomersAsync(CustomerQuery query)

{

// Lógica para obtener los clientes

}

Aparte, si el objeto de parámetros es muy complejo, puede ser útil combinar este enfoque con el patrón Builder, que permite construirlo paso a paso. Por ejemplo, podríamos tener un código como el siguiente:

// Refactorizar esto:

var query = new CustomerQuery

{

PageNumber = 1,

PageSize = 20,

SortBy = "Name",

IncludeInactive = false,

IncludeOrders = false,

IncludeAddresses = true

};

var customers = await GetCustomersAsync(query);

// A esto:

var query = new CustomerQueryBuilder()

.WithPageNumber(1)

.WithPageSize(20)

.SortedByName()

.IncludeAddresses()

.Build();

var customers = await GetCustomersAsync(query);

¡Espero que os haya resultado interesante!

Publicado en Variable not found.

Variable not found

Enlaces interesantes 635

febrero 02, 2026 07:05

Aquí tenemos la colección de enlaces a contenidos interesantes que he recopilado a lo largo de la semana pasada 🙂

En esta ocasión, me gustaría destacar el artículo de Jose Manuel Alarcón sobre la charla de Demis Hassabis y Dario Amodei, CEOs de Google DeepMind y Anthropic respectivamente, en el Foro Económico Mundial de Davos 2026, donde hablaron sobre la llegada de la AGI y su impacto en el desarrollo de software y otras áreas. Muy interesante.

Continuando con gurús, Anders Hejlsberg, el arquitecto detrás de C# y TypeScript, compartió en una entrevista reciente algunas lecciones aprendidas a lo largo de su carrera: retroalimentación temprana, renunciar a preferencias personales, colaboración abierta y muchas otras.

También vale la pena echar un vistazo al post de Braulio Díez, donde describe la a la que se enfrentan a diario las personas que deciden emprender en el mundo tecnológico, ya sea como autónomos o como empresa. Y es que, muy a menudo, desde fuera solo vemos la punta del iceberg.

Volviendo a terrenos más técnicos, encontramos un artículo de Grant Riordan sobre cómo implementar uniones de tipos seguros en C# utilizando la biblioteca OneOf. Muy útil para quienes buscan mejorar la seguridad de tipos en sus aplicaciones.

Y muy interesante también la extensión Renamifier para Visual Studio, creada por Calvin Allen, que permite renombrar proyectos de forma segura, evitando las tareas manuales y problemas habituales asociados con este proceso.

El resto de artículos, a continuación.

Por si te lo perdiste...

- La interfaz IMiddleware: Middlewares tipados per request en ASP.NET Core

José M. Aguilar - Los nuevos métodos LINQ en .NET 9: CountBy(), AggregateBy() e Index()

José M. Aguilar

.NET

- Missed these 12 new C# features?

David Grace - How to Implement Type Safe Unions in C# With OneOf

Grant Riordan - Passing parameters to a hosted MCP Server in C#

Bart Wullems - Creating and consuming metrics with System.Diagnostics.Metrics APIs

Andrew Lock - Microsoft Agent Framework (Preview): AI Agent Development for .NET

Arulraj Aboorvasamy - Introducing OpenSilver 3.3: Blazor Components Now Run Directly Inside XAML Applications

OpenSilver Team - .NET AI Essentials - The Core Building Blocks Explained

Jeremy Likness - Building an MCP App with C# – A Color Picker Sample

Bruno Capuano - Internationalization Architecture for Global .NET Applications

Sudhir Mangla - The Grand Mystery of the Missing 18 Bytes

Steve Gordon

ASP.NET Core / ASP.NET / Blazor

- Force step up authentication in web applications

Damien Bowden - Your [Authorize] Attribute Is Compliance Theater

Martin Stühmer - Building a Design System on Top of Blazorise

Mladen Macanović - New in .NET 10 and C# 14: Multi-Tenant Rate Limiting

Ali Hamza Ansari - Getting Started with the Blazor Diagram Component

Héctor Pérez - Audit Logging That Survives Your Next Security Incident

Martin Stühmer - Changing how ASP.NET generates OpenAPI schema names

Tim Deschryver

Azure / Cloud

- ¿Qué novedades nos trae Azure Local 2601?

David Rivera - .NET 10 Becomes Available on AWS Lambda as Managed Runtime and Base Image

Almir Vuk - Minimum Usage in Azure App Testing

Nikita Nallamothu

Conceptos / Patrones / Buenas prácticas

- From pixels to characters: The engineering behind GitHub Copilot CLI’s animated ASCII banner

Aaron Winston - Best Practices for Creating User-Friendly Data Grids

Suzanne Scacca - Patterns of Distributed Systems in C# and .NET: A New Series for People Who Ship Real Systems

Chris Woodruff

Data

- Why Every EF Core Developer Needs to Try Entity Framework Extensions

Anton Martyniuk - Modernizing Stored Procedure-Heavy Applications: When to Move Logic to .NET

Sudhir Mangla - Getting Started with SQL Database Project Power Tools

Erik Ejlskov Jensen

Machine learning / IA

- Hassabis-Amodei en Davos 2026: El día después de la AGI y su impacto en el desarrollado de software

José Manuel Alarcón - Cyphering Prompts & Answers para evadir Guardarraíles

Chema Alonso - The Hidden Memory Architecture of LLMs

Hazem Ali - Shrinking a language detection model to under 10 KB

David Gilbertson - Google Introduces TranslateGemma Open Models for Multilingual Translation

Daniel Domínguez

Web / HTML / CSS / Javascript

- There is No Need to Trap Focus on a Dialog Element

Zell Liew - Unstacking CSS Stacking Contexts

Gabriel Shoyombo - How to Style the New ::search-text and Other Highlight-y Pseudo-Elements

Daniel Schwarz - Vue Basics: Ultimate Guide to Vue 3 Reactivity

David Adeneye Abiodun - ReliCSS

Geoff Graham - How Browsers Work

Dmytro Krasun

Visual Studio / Complementos / Herramientas

- Cómo generar changelogs automáticos para tus releases en GitHub

Gisela Torres - Testing your MCP server with Visual Studio HTTP Files

Bart Wullems - Visual Studio January Update

Simona Liao - Visual Studio Enterprise Partner Benefits – a Heads-Up!

Michael Morten Sonne - ReSharper and Rider 2025.3.2 Updates Out Now!

Anna Ruban - ProjectRenamifier: A Visual Studio extension that allows you to safely rename a project

Calvin Allen

.NET MAUI / Cross-platform

- Welcoming Web Content to Native Apps

Sam Basu - 6 .NET MAUI Properties You Didn’t Know Work with Buttons

Leomaris Reyes

Otros

- La punta del Iceberg

Braulio Díez - 7 learnings from Anders Hejlsberg: The architect behind C# and TypeScript

Aaron Winston

Picando Código

Reemplazando Mozilla Firefox

enero 29, 2026 09:00

Como comenté en un post anterior, estoy dejando de usar Firefox. Una condición de este cambio es no usar un navegador web basado en el motor de Google Chrome. Google Chrome es el Internet Explorer 6 de éstos tiempos, así que quedan descartados un montón de navegadores web populares.

Hace tiempo que Mozilla parece estar buscando perder usuarios de Firefox de gusto. Pero el problema más notorio recientemente ha sido su compromiso con usar lo que los tecnofascistas millonarios cocainómanos de Sillicon Valley nos quieren vender a prepo con el término marketinero de "Inteligencia Artificial" ("IA" a partir de ahora, para acortar). Esto ha generado mucho rechazo (con razón) de una gran parte de sus usuarios. No quiero entrar en mi postura del tema de IA porque me entra a subir la presión y no es el tema de este post. Pero el consenso general parece ser que Mozilla debería preocuparse por hacer a Firefox el mejor navegador web posible, y no meterle IA a prepo.

Por suerte todavía hay muchas opciones, a continuación comento qué he ido haciendo. Potencialmente escriba más posts en el futuro sobre este tema. Definitivamente estoy prestando más atención recientemente al desarrollo de alternativas a Firefox, así que lo que vaya encontrando interesante lo compartiré por acá.

Descartado por ahora: GNU IceCat

GNU IceCat

En el pasado usé bastante IceCat, pero en algún momento dejaron de funcionar los repositorios o algo de eso. Tengo una instalación vieja en el directorio ~/bin de mi sistema, pero aparentemente no tiene la habilidad de actualizarse sólo a versiones más nuevas. Hace muchos años hasta escribí un post Usando IceCat como reemplazo de Mozilla Firefox: Perfiles de usuario. Esto de llevarme el perfil a otro navegador me puede resultar útil, pero ya veremos más adelante...

La página web de GNU IceCat dice: El proyecto actualmente no distribuye binarios, pero el gestor de paquetes GNU Guix puede ser usado para instalar IceCat en sistemas GNU/Linux. También hay instrucciones para hacer tu propia versión de IceCat con scripts del repositorio git de GNUzilla y el código fuente de Firefox. Todo bien, en algún momento de repente me interesaría aprender y probar Guix. Y compilar el código puede llegar a ser divertido. Pero en este momento estoy intentando reemplazar Firefox y no tengo tiempo.

Aparentemente sólo hay binarios de versiones no oficiales, y no encontré un PPA confiable como para agregar a APT. Hay uno con versiones arcaicas de IceCat que creo que lo encontré buscando en este mismo blog. Pero en fin, queda descartado porque no me inspira demasiada confianza su futuro. De repente con la cantidad de usuarios que nos vamos yendo de Firefox es un buen momento para volcar más recursos en el mantenimiento de IceCat, pero parece que ahora no es prioridad. Si remonta un poco la actividad, lo volveré a considerar.

Debian Iceweasel

Debian Iceweasel

En mi búsqueda pensé si no sería un bueno momento también para que vuevla Iceweasel. Entre Debian Etch y Debian Jesse la versión de Firefox empaquetada por Debian llevaba el nombre de Iceweasel. Esto era para no infringir con la marca registrada de Mozilla. El Firefox que venía en Debian no era "oficial", le aplicaban sus propios parches y cambios al navegador. Mozilla consideraba estos cambios fuera de su política, así que el paquete no se podía considerar "Firefox".

Más adelante Debian fue autorizado a volver a la marca de "Firefox" y Iceweasel desapareció. Esto es lo que recuerdo, pero seguramente falten muchos detalles. Sé que hay hasta una entrada en Wikipedia sobre la pelea por la marca registrada de Firefox entre Mozilla y Debian para leer más del tema.

Debian igual hace algunos cambios a la configuración por defecto de Firefox en su versión .deb. En esta wiki hay más detalles, aunque está muy desactualizada. Ahí mismo comentan: "Firefox hace una serie de conexiones automatizadas a servidores de Mozilla (y de otros) sin pedir la aprobación explícita del usuario". Así que están pendientes de la telemetría y los problemas de privacidad de Firefox.

Es posible que en algún momento consideren que el desarrollo de Firefox diverge tanto de lo que es aceptable en Debian, que decidan volver a hacer su propia versión. Ya hay un bug reportado de 2025 donde cuestionan que los nuevos términos de uso de Firefox sean compatibles con Debian. En la conversación está Sylvestre Ledru, desarrollador de Debian desde hace muchos años y director en Mozilla, involucrado en su momento con el tema Iceweasel/Firefox. También Mike Hommey, uno de los desarrolladores más prolíficos de Mozilla en número de commits, empleado de Mozilla y quien estuvo manteniendo Firefox/Iceweasel en Debian muchos años.

Sería interesante, veremos qué pasa. Tanto hablar de Debian me dieron ganas de volver a Debian...

Waterfox y LibreWolf

De la poca investigación y lo que he fui leyendo, éstos dos parecen ser los forks más populares de Firefox éstos días. Instalé ambos, pero a lo que empecé a usar Waterfox y todo funcionó bien, me quedé con eso. Tengo instalado LibreWolf, pero sinceramente no lo he usado mucho.

Waterfox

Waterfox

Encontré una guía de instalación que usaba el repositorio APT de OpenSUSE (Hola OpenSUSE, ¡tanto tiempo!). Pero poco después me enteré que el repositorio dejó de ser mantenido, así que no recibiría más actualizaciones. Así que descargué el binario para Linux desde la página web oficial y desinstalé el deb. Por suerte todo siguió igual, la versión instalada a mano levantó el mismo perfil que la anterior.

También lo instalé en mi teléfono y lo sincronicé con la versión del escritorio. Todo funcionó bien. Pensé en hacer lo que comentaba en la sección de IceCat, de importar mi perfil de Firefox y mantener la experiencia. Pero aproveché la oportunidad para empezar de cero y tener una experiencia limpia.

Me importé todos los Favoritos (o Bookmarks) de Firefox. Instalé sólo un par de extensiones, ya ni recuerdo cuáles venían instaladas y cuáles no. Pero esenciales son uBlockOrigin y una que descubrí gracias a FireDragon: Dark Reader. Agrega la opción de tener "modo oscuro" para cualquier página, muy conveniente para no quedar encandilados en páginas con fondo blanco. Ya no puedo usar el escritorio de WordPress sin Dark Reader...

Desde que Mozilla paró el desarrollo de Lockwise, migré mis contraseñas a Bitwarden. Instalé la extensión de Bitwarden para mis passwords, y listo. En principio tenía Firefox Nightly y Waterfox funcionando a la vez. Entonces si necesitaba algo de Firefox me lo traía a mano. Pero hace bastante ya que no necesito abrir Firefox.

Personalicé un poco la interfaz de usuario a mi gusto. Creo que por defecto traía la barra de estado, algo medio old school que ocupa un poco de espacio en la parte inferior de la pantalla. De ahí saqué el botón para sacar capturas de pantalla, una herramienta que uso seguido, y lo moví a la barra superior junto al menú de favoritos y extensiones.

Creé varios contenedores, un invento excelente de Mozilla cuando todavía eran buenos. Me creé contenedores específicos para servicios, por ejemplo todo lo que sea de Google corre en su contenedor. Con la opción de abrir siempre esas páginas en el contenedor, no tenemos ni que pensar. Aproveché la mudanza para usarlos mucho más y tener perfiles de navegación separados dentro del mismo navegador.

Una característica genial de Waterfox es que te permite abrir pestañas privadas en la misma ventana de navegación que estás usando para las pestañas comunes. Hasta donde sé, Firefox no tenía esta característica, sólo abrir enlaces en ventanas nuevas privadas.

Waterfox publicó en su blog una respuesta directa al uso de IA por Mozilla: No AI* Here - A Response to Mozilla's Next Chapter. La parte que concierne a inclusión de AI en el navegador se resume en "Waterfox no incluirá LLMs. Punto y aparte. Al menos y definitivamente no en su forma actual ni en el futuro previsible".

Después de esos primeros días donde personalicé y dejé el navegador a gusto, todo viene funcionando bien, como esperaba. No noto muchas diferencias con Firefox, de repente anda mejor, pero puede ser porque en Firefox tengo cientos de pestañas abiertas, algunas de hace muchos años... Y el perfil de usuario lo vengo arrastrando hace años en distintas versiones de Firefox y de Sistemas Operativos. Uh, otra cosa que agregaron en la última versión de Waterfox que está muy buena es "des-cargar" pestañas (des cargar onda de sacarlas de la memoria) desde el menú contextual. Hacemos clic derecho en una pestaña y nos aparece la opción.

El paso que me queda es un día sentarme a recorrer todas esas pestañas que tengo abiertas en Firefox, exportar a favoritos las cosas que quiere leer o volver a visitar, y cerrar el resto. Así finalmente voy a poder desinstalar Firefox y olvidarme del tema. Pero como navegador principal por ahora vengo usando Waterfox y estoy conforme.

LibreWolf

LibreWolf

Como mencioné, no llegué a usar mucho LibreWolf. Pero no veo por qué no sería una buena opción para reemplazar Firefox.

Es un fork popular y sus metas son la privacidad, seguridad y libertad de los usuarios. Está diseñado para mejorar la protección contra técnicas de rastreo y fingerprinting, e incluye mejoras de seguridad a través de opciones por defecto y parches. También elimina toda la telemetría, colección de información y molestias, y deshabilita características anti-libertad como DRM. Esto último podría ser un problema a la hora de usar servicios de streaming imagino, pero seguro hay alguna vuelta para solucionarlo.

Incluye uBlockOrigin por defecto, esa extensión esencial. Hace años que no tengo ni idea cómo se ven los anuncios en la web, y cada vez que veo uno en la pantalla de otra persona me agobio. El gestor de contraseñas viene deshabilitado, recomiendan usar un gestor mejor y entre las opciones sugieren Bitwarden.

Su repositorio de código está alojado en Codeberg. No tienen versión de Android, pero recomiendan IronFox como alternativa, un proyecto que voy a revisar y tener en cuenta.

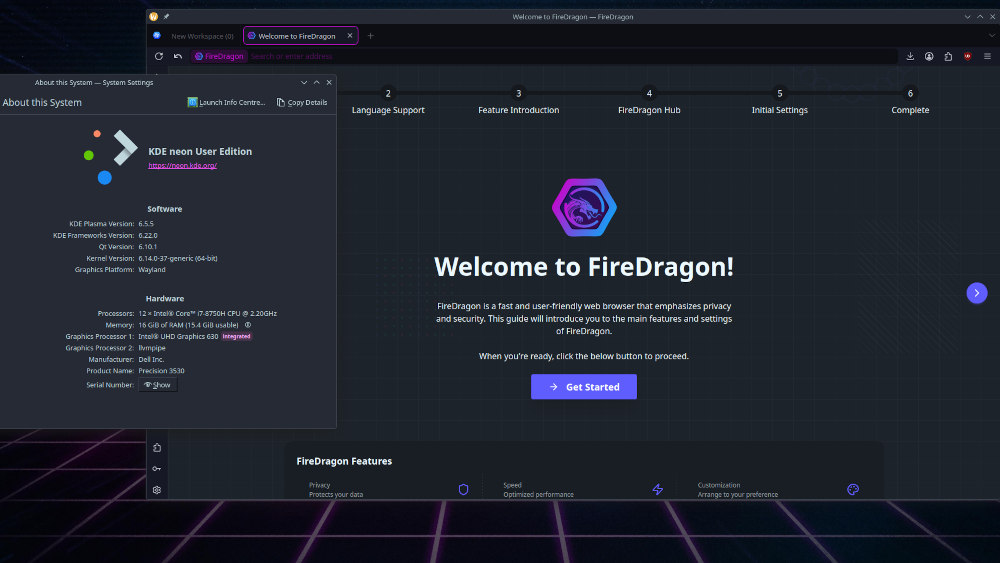

FireDragon (Garuda Linux)

FireDragon

Además de KDE Neon como distribución principal, también vengo usando Garuda Linux. En ese sistema no tuve que hacer nada porque el navegador web por defecto es FireDragon:

FireDragon es un navegador basado en el excelente navegador Floorp (también llamado el Vivaldi de los Firefox). Fue personalizado para tener una estética similar al sistema así como muchas preferencias opinionadas por defecto. Como este navegador era originalmente un fork de Librewolf, estamos tratando de integrar sus mejores parches y cambios en la base nueva.

Floorps es otra opción a tener en cuenta, pero en lo personal no me interesó. Tienen una postura definida, distinta a Mozilla, en cuanto al uso de IA: No respaldamos completamente ni rechazamos explícitamente IA. Respetamos las decisiones de los usuarios que quieren usar IA y de los que no. Cualquier característica de IA agregada a Floorp será en base de optar por usarlo. Van a estar desactivados a menos que sean habilitados por el usuario.

A tener en cuenta, en esa misma página hacen un comentario bastante ridículo: Para mantener un paso de desarrollo que soporte a usuarios en todo el mundo, es esencial la asistencia de herramientas de IA (como GitHub Copilot). Si van a usar esas porquerías, háganse cargo, no salgan con ese bolazo de que es "esencial".

Además de las preferencias de Floorps, FireDragon tiene un montón de personalizaciones. Cuenta con Firefox accounts pero usa un servidor de sincronización a medida. Un detalle visual es que cuando un botón está deshabilitado (por ejemplo los botones de navegación adelante y atrás si no hay nada adelante o atrás), desaparecen en vez de quedar en color gris. Si bien es el navegador de Garuda Linux, se puede instalar en otros sistemas. Está disponible en AUR, NixOS, Flatpak, AppImage y binarios para Linux y los otros sistemas privativos.

FireDragon, el navegador web de Garuda Linux (ArchLinux) corriendo en KDE Neon (Ubuntu)

Tor Browser

Tor Browser

Tor Browser es el navegador web del proyecto Tor. Si no conoces el proyecto Tor y el navegador, este es un buen lugar para empezar. La misión de Tor es:

Promover los derechos humanos y las libertades mediante la creación y despliegue de tecnologías de anonimato y privacidad libres y de código abierto, el apoyo a su disponibilidad y utilización sin restricciones y el fomento de su comprensión científica y popular.

Tengo el navegador instalado, pero no lo uso mucho. No tengo mucha necesidad, creo. Cuando quiero un poco de privacidad extra me conecto a la VPN y uso el siguiente navegador. Se siente como que cargar las redes de Tor con mi uso de repente le puede quitar ancho de banda a gente que realmente lo necesita. Pero es una buena opción si necesitamos privacidad y no contamos con VPN.

Mullvad Browser

Mullvad Browser

Mullvad es el navegador web creado por Tor Project y distribuido por Mullvad. Mullvad es mi proveedor actual de VPN (¿ya vieron la gema Ruby que hice para eso?).

Usar una VPN no es suficiente para mantener el anonimato en línea. Las empresas usan todo tipo de estrategia para identificar y rastrear nuestra actividad. El navegador web puede ser usado para identificarnos por la información que comparte con los sitios web. Algunos navegadores son peores que otros en ese aspecto.

El navegador de Mullvad es lo mismo que Tor Browser pero sin la red Tor. Aprovecha todas las características orientadas a la privacidad y se integra con Mullvad VPN. Usa la estrategia "esconderse entre la multitud", con configuraciones y preferencias que hacen que todos los usuarios del navegador se vean parecidos para estas empresas que intentan identificarnos.

Este es el navegador que uso con la VPN para la mayor privacidad.

Pale Moon

Pale Moon

Escribí sobre Pale Moon en el blog hace poco. Recomiendo leer ese post para ver más. Además de lo ya dicho, también hicieron pública su postura respecto a incluir IA en el navegador: No, Pale Moon no va a integrar IA en sí mismo de ninguna manera, forma o modo. Coincido con su desarrollador que esto de meter IA hasta en la sopa es uno de los errores más grandes que viene haciendo actualmente el sector IT en su conjunto.

Pale Moon es de los navegadores que venía usando en paralelo con Firefox desde hace un buen tiempo. Me parece bueno eso de tener distintos navegadores para distintos perfiles de navegación. Particularmente cuando cada vez es más lo que hacemos a través de la web. También espero que ayude con el tema de la identificación, que los anunciantes y otras empresas nefastas intentando compilar información y rastrear actividades en línea les cueste más si no usamos siempre el mismo navegador web.

Pale Moon es una buena opción. No probé usarlo como reemplazo total a Firefox, pero imagino que no tendría demasiado problema. En el peor de los casos si algo no funciona, es una buena oportunidad para replantearse si realmente uno necesita visitar la página. Y como respaldo, siempre podemos abrir la página en otro de los navegadores de esta lista.

SeaMonkey

SeaMonkey

Le tengo muchísimo cariño al navegador web SeaMonkey. Lo vengo usando hace muchísimos años, potencialmente desde sus inicios. En su momento usaba la Mozilla Application Suite, el paquete de aplicaciones para Internet con un navegador, cliente de correo, lector de noticias, desarrollador de páginas web y cliente para IRC. SeaMonkey continúa el desarrollo de ese paquete con actualizaciones de alta calidad.

El proyecto está en constante desarrollo, la versión más actual se publicó el 31 de diciembre de 2025. Tuvo algunos problemas con las actualizaciones automáticas por una migración que están realizando de Azure a OSUOSL, una organización sin fines de lucro trabajando en el avance de las tecnologías de código abierto. El blog de SeaMonkey se actualiza relativamente seguido. Es un buen recurso para ver cómo avanza el proyecto.

Al igual que Pale Moon, es un navegador que uso en paralelo con otros desde hace mucho tiempo. Me divierte probar navegadores web distintos y acostumbrarme a la experiencia de usuario y particularidades de los que me gustan. Tanto SeaMonkey como Pale Moon son forks de código de Mozilla, pero de bastante tiempo atrás. Son como continuaciones alternativas de lo que podría haber sido Firefox en un universo paralelo, muy buenas opciones ambos.

Integrando esos ejecutables

En varios casos como Pale Moon, SeaMonkey, Mullvad y Waterfox, estoy usando un ejecutable descargado de la página de lanzamientos de cada proyecto. Éstos en general se actualizan sólos, buscan versiones nuevas al ejecutarse y actualizan el código automáticamente. Como comenté, al momento de escribir esto SeaMonkey tiene un problema con las actualizaciones. Pero parece que ya está medio resuelto (yo terminé haciendo la actualización a mano). En otros casos, deberíamos suscribirnos a los feeds de lanzamiento para estar al tanto de versiones nuevas (por ejemplo el feed de FireDragon) y hacer las actualizaciones a mano.

Un tema adicional a la hora de usar estos ejecutables es integrarlos con el sistema. Que nuestro lanzador de aplicaciones los encuentre para poder ejecutarlos desde ahí. Para eso escribí un post hace un tiempo - Agregar aplicaciones al lanzador de GNOME Shell, KDE o Unity y vengo usando lo mismo. Podemos personalizar el ícono, o generalmente lo encontramos en los directorios de cada navegador:

- SeaMonkey: chrome/icons/default/

- Pale Moon, Waterfox, FireDragon y demás forks de Firefox: browser/chrome/icons/default/

Otros proyectos

Otros proyectos a tener en cuenta a futuro son Ladybird y Servo.

Servo es un motor de navegador web desarrollado inicialmente en Mozilla. Pero Mozilla echó a todo el equipo de Servo en 2020, y el proyecto fue adoptado por la Linux Foundation de Europa. Siguió su desarrollo gracias a voluntarios hasta 2023 que hubo una inversión que permitió que el proyecto se reactivara. En 2024 se anunció un "reboot" de Servo y desde octubre de 2025 se vienen publicando versiones de desarrollo mensualmente.

Es un motor, una vez que sea estable podría incluirse en navegadores web para tener una experiencia completa y moderna.

Estaremos atentos a su carrera con gran interés

Conclusión

Esto es a rasgos generales cómo vengo reemplazando Firefox. Los navegadores que más vengo usando son Waterfox y Pale Moon. Pero cada tanto también SeaMonkey y Mullvad, y en el caso de Garuda uso FireDragon. Pero ese sistema lo uso más que nada para jugar, así que no hago uso intensivo del navegador web ahí.

Es una lástima que después de tantos años de confiar en Mozilla y usar Firefox estemos acá. Pero insisto en que para mí, la gente a cargo de Mozilla está haciendo fuerza para perder más usuarios de Firefox. Eso va a ser un desastre "interesante" de mirar desde lejos.

Seguramente vuelva a escribir más sobre el tema. Por ejemplo no hablé mucho de qué vengo usando en mi teléfono aparte de Waterfox. Pero ya me extendí bastante por esta vez. Espero que si están considerando reemplazar Firefox, mis comentarios ayuden en algo, y con suerte conozcan y prueben un navegador nuevo.

El post Reemplazando Mozilla Firefox fue publicado originalmente en Picando Código.Variable not found

Enlaces interesantes 634

enero 29, 2026 07:31

La entrega semanal de los enlaces interesantes ya está disponible, con cerca de cincuenta referencias a contenidos a los que creo que merece la pena echar un vistazo.

Y por destacar, en primer lugar, la interesante reflexión de Braulio Díez sobre las nuevas posibilidades y peligros que ofrece la IA generativa en el ámbito de la programación, y algunas predicciones sobre lo que veremos en 2026 a este respecto.

La invalidación de una caché distribuida es un problema complejo. Milan Jovanović nos explica cómo solucionarlo usando Redis e HybridCache.

Davide Bellone abre un interesante debate sobre la necesidad (o no) de usar el sufijo Async en los métodos asíncronos de C#. Yo soy de Async, ¿y tú?

También vale mucho la pena dedicar un ratillo a leer el informe de Cloudflare 2025 Year in Review, donde, desde su privilegiada posición, analizan lo que ven pasar por sus redes. Spoiler: mucho tráfico, mucha IA, mucho ataque DDoS, incremento de uso de encriptación post-cuántica, etc.

Ahí van los enlaces recopilados durante la semana pasada. Espero que os resulten interesantes. :-)

Por si te lo perdiste...

- Mejora el rendimiento de HybridCache mediante la reutilización de objetos

José M. Aguilar - El hosting in-process de ASP.NET Core

José M. Aguilar

.NET

- .NET 10: Zip and GZip API Improvements

Anthony Giretti - Solving the Distributed Cache Invalidation Problem with Redis and HybridCache

Milan Jovanović - .NET 10: Post-Quantum Cryptography Comes to .NET

Anthony Giretti - .NET 10 and C# 14 — Unbound generic types and nameof

Henrique Siebert Domareski - Making foreach on an IEnumerable allocation-free using reflection and dynamic methods

Andrew Lock - 10 Reasons to Upgrade to .NET 10

Anton Martyniuk - Code opinion: why I prefer avoiding the Async suffix in C# asynchronous methods

Davide Bellone - New in .NET 10 and C# 14: Fast Model Validation for APIs

Ali Hamza Ansari - Why ISO Standards Actually Matter for .NET Developers

Martin Stühmer

ASP.NET Core / ASP.NET / Blazor

- Modern Authentication in 2026: How to Secure Your .NET 8 and Angular Apps with Keycloak

UnknownX - Implementing Level of Identification (LoI) with ASP.NET Core Identity and Duende

Damien Bowden - Enterprise Patterns for ASP.NET Core Minimal API: Data Transfer Object Pattern

Chris Woodruff - 5 Minimal API myths and the real truth

David Grace - Building Webhooks in ASP.NET Core: Delivery Guarantees, Retries, Security, and Scalable Architecture

Sudhir Mangla - Getting Started with the Blazor Skeleton Component

Héctor Pérez - Responsive Layout Strategies Using Blazorise Grid & Breakpoints

Mladen Macanović

Conceptos / Patrones / Buenas prácticas

- You Can’t Future-Proof Software Architecture

Derek Comartin

Data

- Using ClientConnectionId to Correlate .NET Connection Attempts in Azure SQL

Kalyan Singh Bondili - Announcing GitHub Copilot code completions in SQL Server Management 22.2.1

Erin Stellato

Machine learning / IA

- Lo que diga Claudia

Braulio Díez - Introduction to Generative AI: Attention Mechanism

Harris Amjad

Web / HTML / CSS / Javascript

- The Wasm Breach: Escaping Backend WebAssembly Sandboxes

InstaTunnel Team - What's new in Next.js 16: Turbo Builds, Smart Caching, AI Debugging

Arulraj Aboorvasamy - The State of WebAssembly – 2025 and 2026

Gerard Gallant - I Learned The First Rule of ARIA the Hard Way

Hashim Quraishi - How Execution Context Works in JavaScript – A Handbook for Devs

Sumit Saha - Create, Edit, and Sign PDFs in JavaScript - No Backend Required

Anand Panchamoorthi - Updated Candidate Recommendation: Web Neural Network (WebNN) API

W3C - CSS in 2026: The new features reshaping frontend development

Jemima Abu - Responsive Hexagon Grid Using Modern CSS

Temani Afif - When will CSS Grid Lanes arrive? How long until we can use it?

Jen Simmons

Visual Studio / Complementos / Herramientas

- .NET 10 support in Visual Studio 2022

Mike Irving - Introducing the 'Git Ranger' Visual Studio extension!

Calvin Allen - Top 5 AI Tools for Visual Studio 2026

David Ramel - Now in Public Preview: GitHub Copilot build performance for Windows

David Li - Essential Programmer Utilities

Jesse Liberty - Color‑Driven Code Navigation

Mark Downie - Bringing work context to your code in GitHub Copilot

Kayla Cinnamon - Codex Is Now Integrated Into JetBrains IDEs

Anton Semenkin - Introducing the Azure Cosmos DB Agent Kit: Your AI Pair Programmer Just Got Smarter

Sajeetharan Sinnathurai

.NET MAUI

- Building a Gated Multi-Step Wizard in .NET MAUI with Tab View

Sneha Kumar - Adding External Fonts in .NET MAUI

Leomaris Reyes

Otros

- What was the secret sauce that allows for a faster restart of Windows 95 if you hold the shift key?

Raymond Chen - Cloudflare Radar 2025 Year in Review

Cloudflare

Publicado en Variable not found.

Picando Código

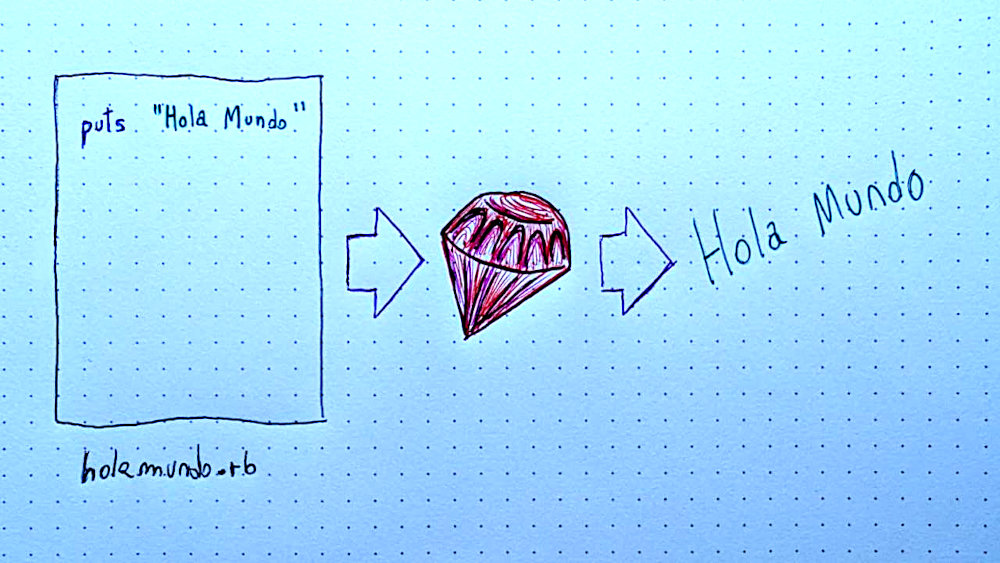

Aprende Ruby: 1 - Introducción

enero 26, 2026 12:00

Este es el primer post en una serie que estoy escribiendo denominada "Aprende Ruby". Por este medio quiero difundir el lenguaje de programación Ruby con contenido en español. La idea es publicar basado en mi experiencia y con un toque personal. Me gusta hablar de Ruby, pero también quiero ejercitar la transmisión de conocimiento de forma didáctica.

En 2011 empecé a hacer algo similar a medida que iba estudiando Ruby 1.9 del libro Pickaxe. Pasaron muchos años en los que he estado usando Ruby, y ya vamos por la versión 4.0 del lenguaje. Además escribo relativamente seguido sobre cosas nuevas que voy aprendiendo, usando o encontrando sobre Ruby, la diferencia es que esto va a estar un poco mejor organizado.

El contenido va a estar enfocado a gente que quiera aprender Ruby desde cero, que ya esté aprendiendo o le interese conocer más. También potencialmente lo podían encontrar interesante Rubystas que quieran leer sobre Ruby y con suerte aporten su experiencia o conocimiento adicional a través de los comentarios. Mi objetivo es que el paquete final tenga un principio y fin para alguien que quiera adentrarse en el lenguaje o aprender más sobre un tema en particular. Y sirva de base para salir a aprender más por ahí con algo de conocimiento básico.

Tengo armada una agenda con varias cosas para escribir. Algunas denominaría como conceptos de programación básica con Ruby, pero no pretendo escribir una guía completa para aprender a programar con Ruby. Otras cosas de la agenda van a tratar de herramientas o cosas que me parecen que están buenas, son divertidas o interesantes con Ruby.

Con suerte anime a más gente a aprender o retomar Ruby. Y con lo poco que se pueda aprender de acá, sigan aprendiendo más. Si tienes alguna duda, o te interesaría saber más sobre un tema en particular relacionado a Ruby, no dudes en dejar un comentario. Los comentarios pueden ser anónimos, simplemente usa una dirección de correo electrónico válida (la dirección de correo no se comparte públicamente) para que el filtro de spam no rechaze el comentario.

¿Por qué Ruby?

Hay muchos motivos para aprender un lenguaje de programación específico. En el caso de Ruby es un lenguaje fácil de aprender. Hasta donde sé, es el único lenguaje diseñado con el felicidad de las personas que lo usan como su meta. He usado Java, C#, PHP, JavaScript, Go, Rust, Python y varios lenguajes de programación más. Ruby sigue siendo mi preferido.

Una pregunta que surge muchas veces cuando alguien aprende a programar es si tal o cual lenguaje es una buena elección para empezar. Dependiendo del contexto y cuánto nos quede de cada lenguaje, es casi irrelevante. Si bien algunos lenguajes nos pueden enseñar vicios o malas prácticas, son cosas que se des-aprenden con otros. Ruby me parece un lenguaje excelente para empezar a programar. Es fácil de entender y nos da un montón de poder. Sirve para desarrollo web, scripts, aplicaciones de escritorio, videojuegos y más.

Ruby es un lenguaje de programación de alto nivel, simple y elegante. De alto nivel significa que no necesitamos entender en detalle el funcionamiento de un sistema operativo o una computadora para programar Ruby. Provee abstracciones que facilitan el entendimiento del código a nivel humano. También oculta o automatiza tareas más cercanas al hardware de la máquina para hacer nuestro trabajo más sencillo. Ejemplos de otros lenguajes de alto nivel son Python y PHP.

La simplicidad nos permite lograr cosas en pocas líneas de código. No nos exige demasiada ceremonia o conocimiento extra para escribir nuestro primer "Hola Mundo". Voy a tener memorizado public static void main(String[] args) toda la vida... Programé muchos años con Java, y en ese lenguaje esta línea de código empieza la función principal que va a ejecutar nuestro programa. A su vez esto tiene que estar en una clase, en un paquete, y un montón de ceremonia más.

La sintaxis de Ruby es elegante, lo que puede sonar subjetivo. Pero viendo código de otros lenguajes después de programar Ruby por mucho tiempo nos puede resultar "feo". Lo más importante de este aspecto a efectos de este post, es que resulta fácil de leer.

Una vez instalado Ruby, es bastante fácil escribir nuestro primer código y ver el resultado en segundos, algo que es más complicado con otros lenguajes. Ruby es interpretado, lo que significa en rasgos generales que Ruby lee el código y ejecuta las instrucciones directamente, sin necesitar compilar el código. En un lenguaje compilado, el compilador traduce el código de un lenguaje a otro, de un lenguaje de alto nivel a un lenguaje como Assembler o código de máquina y crea un ejecutable. Con Ruby podemos mandarle código directamente al intérprete: escribimos ruby -e "puts 3 + 3" y Ruby imprime 6.

Podría escribir un montón de razones más por las que vale la pena aprender Ruby, pero espero convencer con sucesivos posts que hablen sobre lo que se puede hacer con Ruby y cómo.

Primeros pasos con Ruby

Existen varias formas de instalar Ruby en nuestra computadora. Generalmente hay una versión por defecto que provee el sistema operativo. Si usamos Linux, el gestor de paquetes seguro provee una versión de Ruby a instalar. El problema es que no siempre están al día, más allá de actualizaciones de seguridad, puede que estemos usando una versión de Ruby muy antigua.

La terminal

Una herramienta con la que sirve mucho familiarizarse, tanto para Ruby como para programación en general, es la terminal o consola de comandos de nuestro sistema. En varios de los escritorios Linux el atajo de teclado para abrir una consola es "Ctrl + Alt + T". Pero seguramente la encontremos en el menú de aplicaciones, sea cual sea el sistema operativo, buscando "terminal" o "console".

Si no tenemos familiaridad con la consola, puede llegar a resultar intimidante. En esos casos me sirve recordar que estas herramientas fueron creadas por humanos para que otros humanos interactúen con la computadora. Si bien a veces pueden resultar muy complejas, otras cumplen con el principio de la mínima sorpresa y se comporten de la manera natural que se esperaría. Ruby adopta este principio y muchas veces nos sorprende probar algo que esperaríamos funcione de tal forma, y así es.

Lo importante es no desanimarse y tomarse el aprendizaje con calma. Hay mucho por aprender, y cuando conocemos algo nuevo nos muestra más cosas que no conocemos y puede llegar a abrumar. Esto me sigue pasando después de muchos años, pero con la experiencia me deja de preocupar tanto como antes querer saber todo. Todo el conocimiento en la terminal es acumulativo. Lo que se aprende suma experiencia y nos va a servir siempre a la hora de interactuar con una computadora.

Instaladores de Ruby

Sabiendo de la terminal, podemos abrirla y ejecutar el siguiente comando:

Si Ruby está instalado, este comando nos va a mostrar qué versión de Ruby tenemos.

Lo aconsejable es usar un gestor de Ruby. Estos programas nos permiten instalar distintas versiones de Ruby en el mismo sistema, cambiar de versión por proyecto, y más. Si ya has programador en otros lenguajes de repente ya tienes familiaridad con herramientas similares como nvm en NodeJS. Algunos de los gestores más populares son: